Windows Defender Antivirus wird jetzt in einer Sandbox-Umgebung ausgeführt

Für Tech-Giganten wie Microsoft bildet Technologie den Kern des Geschäfts. Es hat ihnen nicht nur dabei geholfen, über die Jahre bessere Produkte herzustellen, sondern auch einen neuen Markt zu schaffen. Das Betriebssystem Windows revolutionierte den Softwaremarkt. Nun wagen sie sich auf dem Markt für Sicherheitssoftware. Die neueste Innovation in Windows Defender ist, dass das eingebaute Antivirus innerhalb eines Programms ausgeführt werden kann Sandkasten.

Mit dieser neuen Entwicklung ist Windows Defender Antivirus die erste vollständige Antivirenlösung, die über diese Funktion verfügt, und ist nach wie vor führend in der Branche, wenn es um die Sicherheit geht.

Aktivieren Sie das Sandboxing für Windows Defender

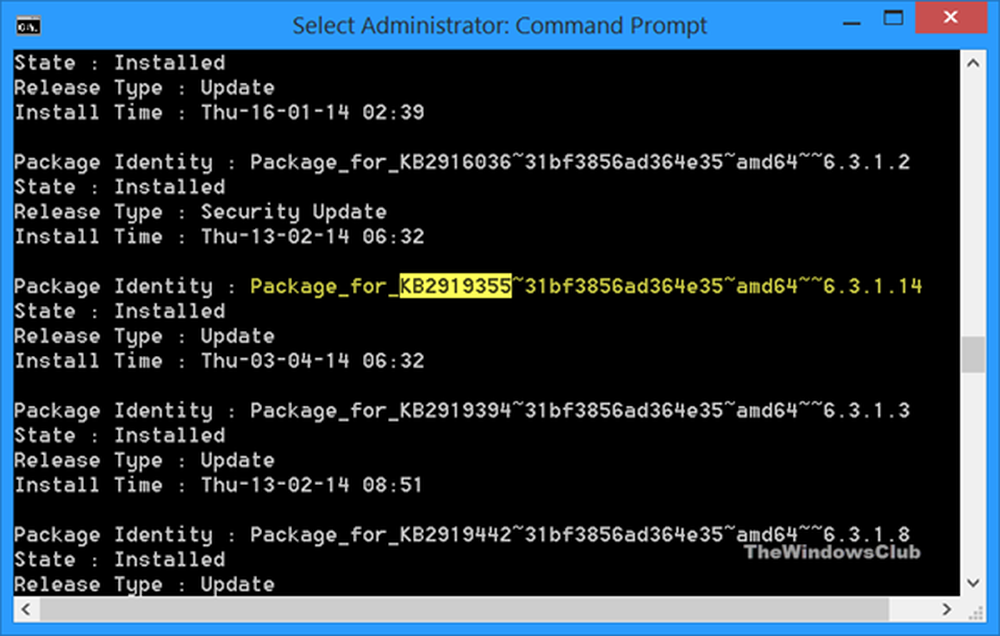

Das Ausführen von Windows Defender in einer Sandbox wird unter Windows 10, Version 1703 oder höher unterstützt. Sie können die Sandbox-Implementierung aktivieren, indem Sie eine maschinenweite Umgebungsvariable (setx) festlegen / M MP_FORCE_USE_SANDBOX 1) und Neustart des Computers.

Führen Sie den folgenden Befehl in einer Eingabeaufforderung mit erhöhten Rechten aus:

setx / M MP_FORCE_USE_SANDBOX 1

Starten Sie anschließend Ihren Computer neu.

Warum Sandboxing aus Sicherheitsgründen wichtig ist

Der Virenschutz wurde in erster Linie mit dem Ziel entwickelt, umfassende Sicherheit zu bieten, indem das gesamte System in Echtzeit auf schädliche Inhalte, Artefakte und Bedrohungsgefahren überprüft wird. Daher war es wichtig, das Programm mit hohen Privilegien auszuführen. Dies machte es zu einem potenziellen Kandidaten für Angriffe (insbesondere die Schwachstellen in den Inhaltsparsern von Windows Defender Antivirus, die die Ausführung von beliebigem Code auslösen könnten)..

Das Ausführen von Windows Defender in einer Sandbox macht die Eskalation von Berechtigungen erheblich schwieriger und erhöht die Kosten für Angreifer. Wenn Sie Windows Defender Antivirus in einer solchen sicheren, isolierten Umgebung ausführen, wird die Eingabe des schädlichen Codes eingeschränkt, falls Unglück oder Unannehmlichkeiten des Systems auftreten.

Alle diese Aktionen haben jedoch einen direkten Einfluss auf die Leistung. Um sicherzustellen, dass die Leistung nicht abnimmt, hat Microsoft einen neuen Ansatz gewählt. Ziel ist es, die Anzahl der Interaktionen zwischen der Sandbox und dem privilegierten Prozess zu minimieren.

Das Unternehmen hat auch ein Modell entwickelt, das die meisten Schutzdaten in Speicherdateien speichert, die zur Laufzeit schreibgeschützt sind. Die Aktion stellt sicher, dass es keinen Overhead gibt. Außerdem werden die Schutzdaten in mehreren Prozessen gehostet. Dies ist in Fällen von Vorteil, in denen sowohl der privilegierte Prozess als auch der Sandbox-Prozess erforderlich sind, um auf Signaturen und andere Metadaten zur Erkennung und Korrektur zugreifen zu können.

Schließlich ist es wichtig zu wissen, dass der Sandbox-Prozess keine Inspektionsvorgänge auslösen sollte. Außerdem sollte jede Inspektion keine zusätzlichen Scans auslösen. Die Einhaltung dieser Regel erfordert die vollständige Kontrolle über die Fähigkeiten der Sandbox-Strategie. Low-Privileg-Eskalation in der Windows Defender Antivirus-Sandboxing-Strategie bietet die perfekte Möglichkeit, starke Garantien zu implementieren und eine fein abgestimmte Kontrolle zu ermöglichen.

Die neue Entwicklung soll einen Wandel in der Welt der Technologie bewirken und Innovation zu einem Bestandteil von Microsofts DNA machen.