So verhindern Sie Stealth-Angriffe im Internet

Zu Beginn bin ich kein Experte auf diesem Gebiet. Ich bin auf ein Whitepaper von McAfee gestoßen, in dem erklärt wurde, was ein Stealth-Angriff ist, und wie er bekämpft werden kann. Dieser Beitrag basiert auf dem, was ich aus dem Whitepaper herausfinden konnte, und lädt Sie ein, das Thema zu diskutieren, damit wir alle davon profitieren können.

Was ist ein heimlicher Angriff?

In einer Zeile würde ich einen Stealth-Angriff als einen Angriff definieren, der vom Client-Computer nicht erkannt wird. Es gibt einige Techniken, die von bestimmten Websites und Hackern verwendet werden, um den von Ihnen verwendeten Computer abzufragen. Während die Websites Browser und JavaScript verwenden, um Informationen von Ihnen zu erhalten, stammen die Stealth-Angriffe meistens von echten Menschen. Die Verwendung von Browsern zum Sammeln von Informationen wird Browser-Fingerprinting genannt. Ich werde es in einem separaten Beitrag behandeln, sodass wir uns hier nur auf Stealth-Angriffe konzentrieren können.

Ein Stealth-Angriff könnte eine aktive Person sein, die Datenpakete von und zu Ihrem Netzwerk abfragt, um eine Methode zur Gefährdung der Sicherheit zu finden. Sobald die Sicherheit gefährdet ist, oder anders ausgedrückt, sobald der Hacker Zugriff auf Ihr Netzwerk erhält, verwendet die Person sie für eine kurze Zeit für seine Gewinne und entfernt dann alle Spuren des Netzwerks, die gefährdet sind. In diesem Fall scheint der Fokus darauf zu liegen, die Spuren des Angriffs zu entfernen, so dass er lange unentdeckt bleibt.

Im folgenden Beispiel des McAfee-Whitepapers werden Stealth-Angriffe weiter erläutert:

„Ein heimlicher Angriff geht leise vor und verbirgt Beweise für die Handlungen eines Angreifers. In Operation High Roller wurden die Kontoauszüge, die ein Opfer anzeigen konnte, durch Malware-Skripte korrigiert, was zu einem falschen Gleichgewicht führte und Hinweise auf die betrügerische Transaktion des Straftäters enthielt. Durch das Verschleiern des Nachweises der Transaktion hatte der Kriminelle Zeit, um Geld zu verdienen. "

In Stealth-Attacken verwendete Methoden

In demselben Whitepaper spricht McAfee über fünf Methoden, mit denen ein Stealth-Angreifer möglicherweise Kompromisse eingeht und auf Ihre Daten zugreifen kann. Ich habe diese fünf Methoden hier mit einer Zusammenfassung aufgeführt:

- Ausweichen: Dies scheint die häufigste Form von Stealth-Attacken zu sein. Der Prozess beinhaltet die Umgehung des Sicherheitssystems, das Sie in Ihrem Netzwerk verwenden. Der Angreifer geht über das Betriebssystem hinaus, ohne dass Sie Kenntnis von Anti-Malware und anderer Sicherheitssoftware in Ihrem Netzwerk haben.

- Targeting: Wie aus dem Namen hervorgeht, zielt diese Art von Angriff auf das Netzwerk einer bestimmten Organisation ab. Ein Beispiel ist AntiCNN.exe. Das Whitepaper erwähnt nur seinen Namen und was ich im Internet suchen konnte, sah eher wie ein freiwilliger DDoS-Angriff (Denial of Service) aus. AntiCNN war ein Werkzeug, das von chinesischen Hackern entwickelt wurde, um öffentliche Unterstützung beim Abstoßen der CNN-Website zu erhalten (Referenz: The Dark Visitor)..

- Dormancy: Der Angreifer setzt Malware ein und wartet auf eine gewinnbringende Zeit

- Entschlossenheit: Der Angreifer versucht es weiter, bis er Zugriff auf das Netzwerk erhält

- Komplex: Die Methode beinhaltet die Erzeugung von Geräuschen als Schutz für Malware, die in das Netzwerk gelangt

Da die Hacker den Sicherheitssystemen, die auf dem Markt für die breite Öffentlichkeit verfügbar sind, immer einen Schritt voraus sind, sind sie bei Stealth-Angriffen erfolgreich. In dem Whitepaper heißt es, dass sich die Verantwortlichen für die Netzwerksicherheit nicht besonders um die Stealth-Angriffe kümmern, da die meisten Menschen die Tendenz haben, Probleme zu beheben, anstatt Probleme zu verhindern oder zu bekämpfen.

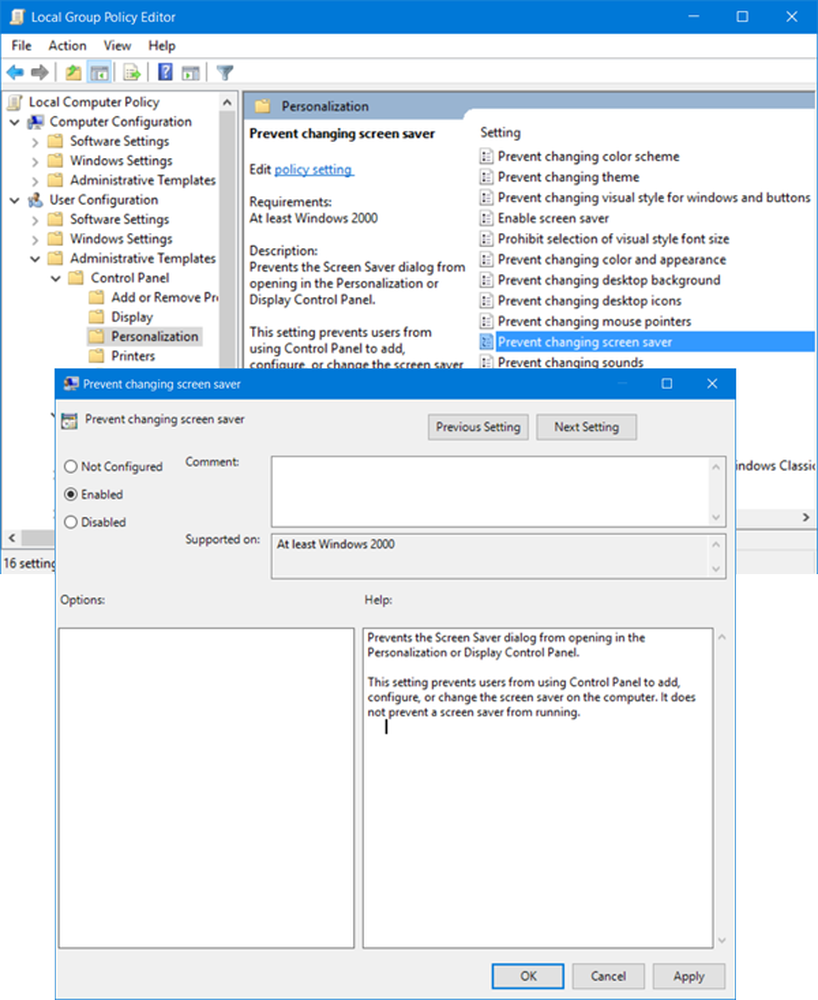

Wie man Stealth-Angriffen begegnet oder verhindert

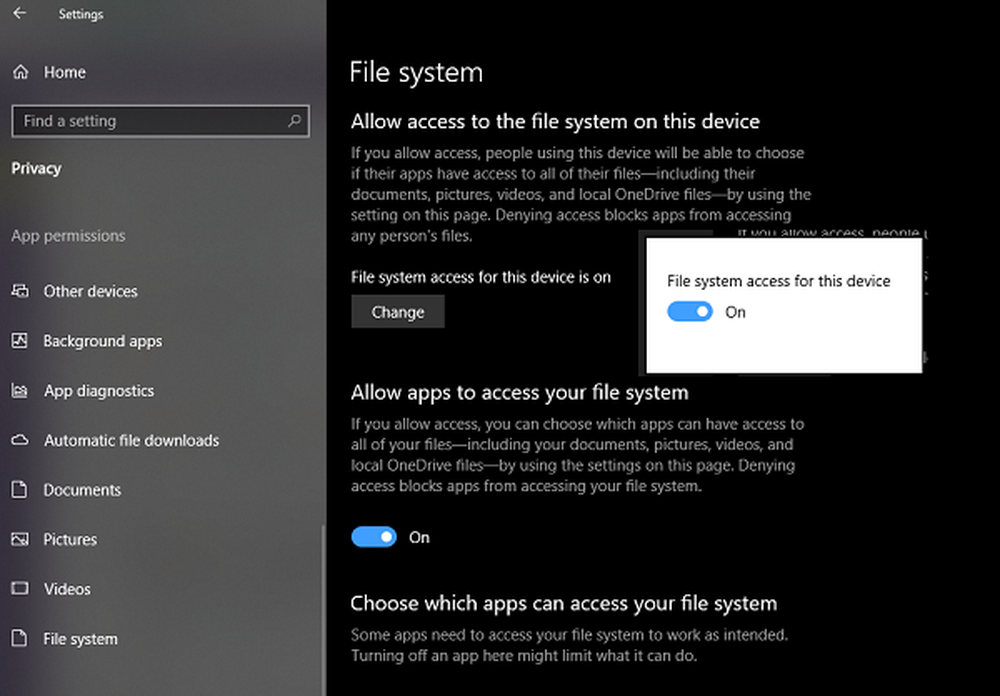

Eine der besten Lösungen, die in dem McAfee-Whitepaper zu Stealth-Attacken vorgeschlagen wird, besteht in der Schaffung von Sicherheitssystemen der nächsten Generation, die nicht auf unerwünschte Nachrichten reagieren. Das bedeutet, dass Sie jeden Einstiegspunkt des Netzwerks im Auge behalten und die Datenübertragung prüfen, um festzustellen, ob das Netzwerk nur mit den Servern / Knoten kommuniziert, die es sollte. In heutigen Umgebungen, mit BYOD und allen, sind die Einstiegspunkte viel mehr als bei geschlossenen Netzwerken, die nur von Kabelverbindungen abhängig waren. Die Sicherheitssysteme sollten daher in der Lage sein, sowohl drahtgebundene als auch insbesondere die drahtlosen Netzwerkzugangspunkte zu überprüfen.

Eine andere Methode, die in Verbindung mit dem obigen Verfahren verwendet werden soll, besteht darin, sicherzustellen, dass Ihr Sicherheitssystem Elemente enthält, die Rootkits nach Malware durchsuchen können. Wenn sie vor Ihrem Sicherheitssystem geladen werden, stellen sie eine gute Bedrohung dar. Da sie bis zuDie Zeit ist reif für einen Angriff„, Sie sind schwer zu erkennen. Sie müssen Ihre Sicherheitssysteme verbessern, die Ihnen bei der Erkennung solcher schädlichen Skripts helfen.

Schließlich ist eine gute Analyse des Netzwerkverkehrs erforderlich. Das Sammeln von Daten über einen bestimmten Zeitraum und das Überprüfen auf (ausgehende) Kommunikationen mit unbekannten oder unerwünschten Adressen kann dazu beitragen, Stealth-Angriffe weitgehend zu verhindern.

Dies habe ich aus dem McAfee-Whitepaper gelernt, dessen Link unten angegeben ist. Wenn Sie weitere Informationen darüber haben, was ein Stealth-Angriff ist und wie er verhindert werden kann, teilen Sie uns dies bitte mit.

Verweise:- CISCO, Whitepaper zu Stealth-Angriffen

- Der dunkle Besucher, mehr zu AntiCNN.exe.