So sichern Sie Ihre Konten vor Social Engineering-Hacks

Viele Benutzer sind heutzutage für die Sicherheits- und Computerrealität sensibilisiert worden. Wir kennen die gemeinsamen Bedrohungen, auf die Sie achten müssen. Viren, Würmer und Trojaner, um nur einige zu nennen. Es gibt eine andere Bedrohung, die oft übersehen wird und schwer zu überwinden ist. Soziale Entwicklung. Private Informationen wie Finanz-, Betriebsgeheimnisse und sogar Geräte sind gefährdet. Der psychologische Aspekt von Social Engineering ist die größte Bedrohung, die einen ahnungslosen Benutzer dazu veranlasst, einen nicht autorisierten Zugriff auf einen Computer zu gewähren. Vertrauliche Informationen offenlegen.

Viele Benutzer sind heutzutage für die Sicherheits- und Computerrealität sensibilisiert worden. Wir kennen die gemeinsamen Bedrohungen, auf die Sie achten müssen. Viren, Würmer und Trojaner, um nur einige zu nennen. Es gibt eine andere Bedrohung, die oft übersehen wird und schwer zu überwinden ist. Soziale Entwicklung. Private Informationen wie Finanz-, Betriebsgeheimnisse und sogar Geräte sind gefährdet. Der psychologische Aspekt von Social Engineering ist die größte Bedrohung, die einen ahnungslosen Benutzer dazu veranlasst, einen nicht autorisierten Zugriff auf einen Computer zu gewähren. Vertrauliche Informationen offenlegen.Schützen Sie Konten vor Social Engineering

Ein Social Engineer kann jeder sein, der Zugriff auf Geräte oder ein Netzwerk erhält, indem er Menschen dazu verleitet, die erforderlichen Informationen bereitzustellen, um Schäden zu verursachen. Ein Social Engineer kann das Vertrauen eines Mitarbeiters erlangen, um ihn zu überzeugen, Informationen zu Benutzername und Passwort preiszugeben, oder er kann sich als Mitarbeiter ausgeben, um einen Zugang zu einer Einrichtung zu erhalten. Aus diesem Grund ist es für Unternehmen wichtig, Benutzer über Sicherheitsrichtlinien zu informieren, z. B. dass Sie Ihr Kennwort niemals preisgeben, selbst wenn Sie einen Anruf von Ihrer IT-Abteilung erhalten.

Was ist mit dem Benutzer zu Hause? Ich lebe leider in einem Land, das für Betrug weltweit bekannt ist. Das Hauptfach ist bekannt als Lotterie-Betrug. Viele ältere Opfer in den Vereinigten Staaten sind in den Gedanken geraten, sie hätten die Lotterie gewonnen. basierend auf kleinen Informationsabschnitten, die dem Betrüger möglicherweise zur Verfügung stehen; Ob in einem Telefonverzeichnis oder in einem Mülleimer außerhalb Ihres Hauses oder sogar online. Ähnlich wie bei den nigerianischen Betrügern vor vielen Jahren können die bösen Jungs Geld stehlen, ohne ihr Opfer zu treffen.

Betrüger sind dafür bekannt, willkürliche Namen im Internet nachzuschlagen; posieren als Agenten, die einen Gewinner informieren. In der Regel fordert der Anruf den Gewinner auf, eine bestimmte Geldsumme nach Jamaika zu überweisen, wobei ein Geldüberweisungsdienst wie Western Union verwendet wird. um ihre Gewinne zu sammeln. Ein Betrüger wird nicht als typischer Verbrecher angesehen oder identifiziert. Sie neigen dazu, gut gesprochene, junge Damen zu gebrauchen, die das Opfer zum Ständchen bringen und ihr Geld aufgeben.

Ein Großteil unseres Online-Engagements findet in sozialen Netzwerken statt, wobei Facebook am beliebtesten ist. Heutzutage ist Facebook nur eine der vielen Möglichkeiten, die ein Social Engineer nutzen kann, um Ihre Identität zu duplizieren. Instagram, WhatsApp und andere Dienste können alle dazu dienen, Ihr Netzwerk von Freunden und Kontakten zu infiltrieren. Offene Konten, gefüllt mit Bildern von Ihnen und Ihrer Familie, sind die perfekten Werkzeuge, um ein Profil zu erstellen, das genauso überzeugend ist wie Sie. Ein Social Engineer könnte Ihren neuesten Strandausflug nutzen, um einen Freund zu kontaktieren, der die perfekte Geschichte darüber kennt, auf einer Insel festgefahren zu sein, weil Sie Ihre Kreditkarte verloren haben und kein Geld für die Heimkehr hatte.

Was können Sie tun, um zu verhindern, dass Sie zum Opfer des Social Engineering werden??

Jedes Social-Media-Konto, bei dem Sie persönliche Informationen wie Familienfotos und Urlaubsreisen freigeben, sollte auf privat gesetzt werden. machen Sie es nur für Personen verfügbar, die Sie kennen und überprüfen können. Wir haben einige Möglichkeiten besprochen, wie Sie Ihr Facebook-Konto sperren können. Die beste Option ist natürlich, Ihr Konto zu löschen oder keines zu erstellen. Für viele Menschen ist das jedoch nicht realistisch.

Bevor Sie ein Foto in soziale Medien hochladen, lesen Sie unseren Artikel zum Entfernen der in der erstellten EXIF-Datei enthaltenen Informationen.

- So entfernen Sie persönliche Daten aus Ihren Fotos in Windows

Je nachdem, wo das Risiko besteht, können Sie einige Maßnahmen ergreifen, um sich vor Social Engineering zu schützen.

Gib niemals ein Passwort aus - nicht einmal an Familienmitglieder oder Mitarbeiter.

Fragen Sie immer nach der Identifikation - Wenn Ihnen jemand eine E-Mail sendet, in der Sie darüber informiert werden, dass Sie gerade den Powerball gewonnen haben, verwenden Sie Ihren gesunden Menschenverstand. Haben Sie Lottoscheine gekauft oder an Gewinnspielen teilgenommen? Ich habe kürzlich E-Mails von Apple erhalten, die an einen meiner alternativen Konten gesendet wurden. Wenn Sie mich darüber in Kenntnis setzen, dass mein Konto kompromittiert wurde, müssen Sie mich unterschreiben, um das Problem zu beheben. Die Nachricht sieht so echt aus; Sie denken, es war tatsächlich von Apple, ein einfacher Blick auf die Domain für die E-Mail-Adresse, und ich fragte mich, wann Apple anfing, Hotmail als offizielle Adresse zu verwenden.

Beschränken Sie den Zugriff auf unerwartete Besucher. Wenn ein Fremder Ihr Zuhause oder Ihren Arbeitsplatz besucht, können Sie nur den Zugang zum Tor, der Veranda, der Veranda oder einem offenen Loungebereich einschränken. Schränken Sie die Informationsmenge ein, die Sie weitergeben, und behalten Sie die Kontrolle über die Begegnung. Bitten Sie um Informationen wie Identifikation; Sie können die Informationen auch abrufen und das Unternehmen, das sie vertreten, anrufen, um weitere Informationen über die Person oder den Zweck des Besuchs zu erhalten.

Begleiten Sie alle Besucher. Wenn ein Fremder Ihr Zuhause oder Büro besucht, beschränken Sie die Freiheit, die er durchstreifen muss.

Wenn Sie in einer Büroumgebung oder sogar zu Hause arbeiten, vermeiden Sie häufige Fehler, die es einem leicht machen können, in Ihr Konto zu gelangen. Schreiben Sie kein Passwort auf eine Notiz oder kleben Sie es nicht auf Ihren Monitor oder unter Ihre Tastatur. Ich weiß, es ist schwer, sich ein gutes Passwort zu merken, aber der Verlust sensibler Daten oder die Beeinträchtigung Ihres Kontos ist im Vergleich ein erheblicher Verlust.

Daten schützen

Das Ziel eines Social Engineers ist es, wertvolle Daten zu sammeln. Die Verwendung eines sicheren Passworts kann den unbefugten Zugriff auf Ihre Informationen verhindern. Hier einige Tipps, die Sie zum Implementieren der richtigen Kennwortrichtlinien verwenden können:

Verwenden Sie die Zwei-Faktor-Authentifizierung. Dies ist in der heutigen Welt des Reisens und der Kommunikation besonders praktisch. Die Zwei-Faktor-Authentifizierung schafft mehrere Hindernisse für den nicht autorisierten Zugriff. Wenn Sie sich beispielsweise von einem ungewöhnlichen Standort aus bei Ihrem E-Mail-Konto anmelden, kann der E-Mail-Dienst den geografischen Standort verwenden, um Ihre standortbezogenen GPS-Koordinaten zu ermitteln. Der E-Mail-Dienst kann eine zusätzliche Überprüfungsstelle anfordern, z. B. eine vierstellige PIN. an Ihr Mobiltelefon gesendet. Lesen Sie unseren umfassenden Leitfaden zur Verwendung der Zwei-Faktor-Authentifizierung.

- Stellen Sie sicher, dass Ihr Passwort nach einer bestimmten Zeit abläuft.

- Erstellen Sie ein sicheres Kennwort, das eine Mischung aus Buchstaben, Zahlen und Symbolen enthält.

- Sperrregeln, um die Anzahl der fehlgeschlagenen Versuche zu begrenzen.

Lassen Sie Ihren Computer niemals im Büro geöffnet. Andere Benutzer können möglicherweise darauf zugreifen. Ein schneller Schlag des Windows + L Der Befehl kann Ihren Computerbildschirm sperren, bis Sie zurückkehren.

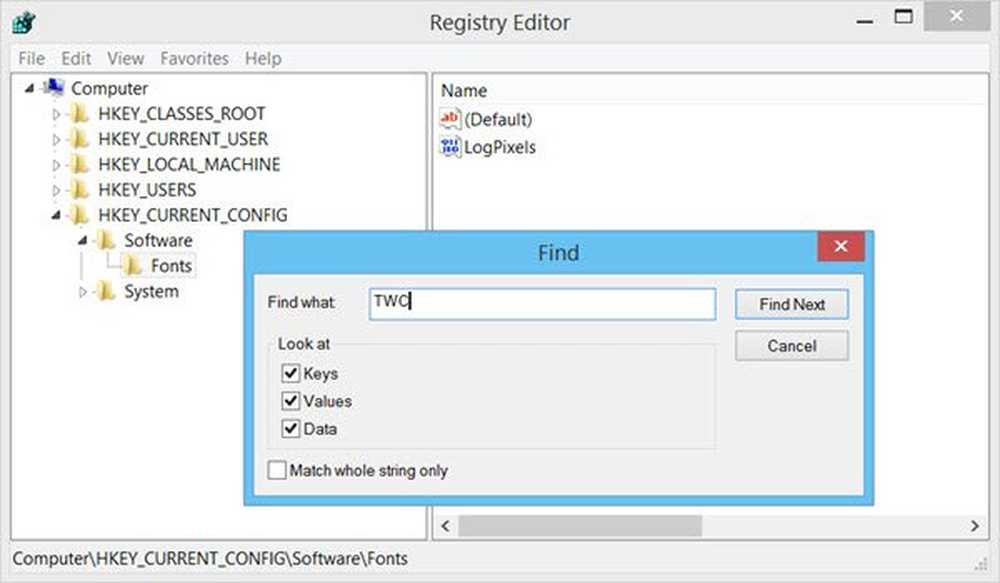

Datenverschlüsselung. Wir haben uns zuvor mit dem Einrichten und Konfigurieren der Verschlüsselung in Windows 10 sowohl auf dem lokalen Laufwerk als auch auf tragbaren Speichergeräten befasst. Die Verschlüsselung hilft, Ihre Daten zu schützen, sodass sie für Benutzer nicht lesbar sind. die nicht über geeignete Codes verfügen, um darauf zuzugreifen. Dies kann besonders praktisch sein, wenn ein Social Engineer erfolgreich ist. Ihren Computer oder USB-Stick stehlen.

Verwenden Sie ein VPN. Ein virtuelles privates Netzwerk ist eine weitere Technologie, die wir kürzlich in einem Artikel besprochen haben. Eine VPN-Verbindung ermöglicht einem Benutzer den Remote-Zugriff auf Ressourcen eines anderen Computers.

Immer Backup. Die regelmäßige Sicherung von Sicherungen ist eine nützliche Methode gegen Datenverlust. Benutzer sollten sicherstellen, dass häufige Sicherungen durchgeführt werden. Die Sicherung Ihrer Backups ist ebenfalls wichtig. Dies kann mit denselben Verschlüsselungstools erfolgen, die in Windows 10 integriert sind.

Entsorgung sensibler Daten

Entsorgen Sie vertrauliche Informationen, die von Social Engineers verwendet werden können, um personenbezogene Daten über Sie zu sammeln. Etwas so einfaches wie das Etikett mit Ihrer Adresse auf einer Produktverpackung, die sich im Hausmüll befindet.

Die Entsorgung alter Computergeräte ist ebenfalls wichtig. Eine alte Festplatte oder ein USB-Stick muss ordnungsgemäß zerstört werden. Eine Möglichkeit, dies zu tun, ist die Verwendung eines Hammers, um die Platten der Festplatte oder des Daumenlaufwerks zu zerstören. Ich weiß, es ist ein bisschen primitiv, aber es ist das Beste, was Sie tun können. Alte Kreditkarten sind ein weiterer Vektor, mit dem Informationen über Sie gesammelt werden können. Durch die Investition in einen Cross-Shredder können Kreditkarten, optische Discs und sensible Dokumente zerstört werden.

Online-Identitäten

Das Erstellen einer alternativen Online-Identität kann ein wichtiger Schlüssel zum Schutz Ihrer persönlichen Daten und Ihrer Privatsphäre sein. Sie können mehrere E-Mail-Konten und Aliasnamen haben. die für verschiedene Zwecke verwendet werden. Beispielsweise können Sie eine Wegwerf-E-Mail nur für Newsletter und Websites erhalten, bei denen Sie sich anmelden. ohne die Notwendigkeit, irgendwelche persönlichen Informationen preiszugeben.

Bekannte Webmail-Dienste wie Outlook.com, Google Mail von Google und Apples iCloud unterstützen die Erstellung von Alias-Konten. Eine zusätzliche Sicherheitsebene, die Sie integrieren können, wenn Sie ein neues Konto einrichten, ist die falsche Antwort auf Sicherheitsfragen wie Was ist deine Lieblingssportmannschaft oder erste Freundin?. Dies verringert sicherlich die Gefahr, dass das Konto beeinträchtigt wird, wenn ein Social Engineer etwas über Sie weiß.

Halten Sie Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand

Regelmäßige Sicherheitsupdates sind ein entscheidender Bestandteil des Schutzes Ihrer Informationen. von Angreifern, die nach neuen Wegen suchen, um sie zu durchbrechen. Das Internet hat das Spiel so verändert, wie wir uns der Sicherheit nähern. Wir haben kürzlich einige Änderungen an der Wartungserfahrung in Windows 10 erörtert. Bei der Verwendung von Geräten wie Tablets, Smartphones oder Desktop-Computern; Das Installieren der neuesten Updates ist ein wichtiger Teil, um die Nase vorn zu haben. Entwickeln Sie die Gewohnheit, neue Updates und Patches zu erkennen, und installieren Sie sie sofort nach der Veröffentlichung.

Mobile Geräte

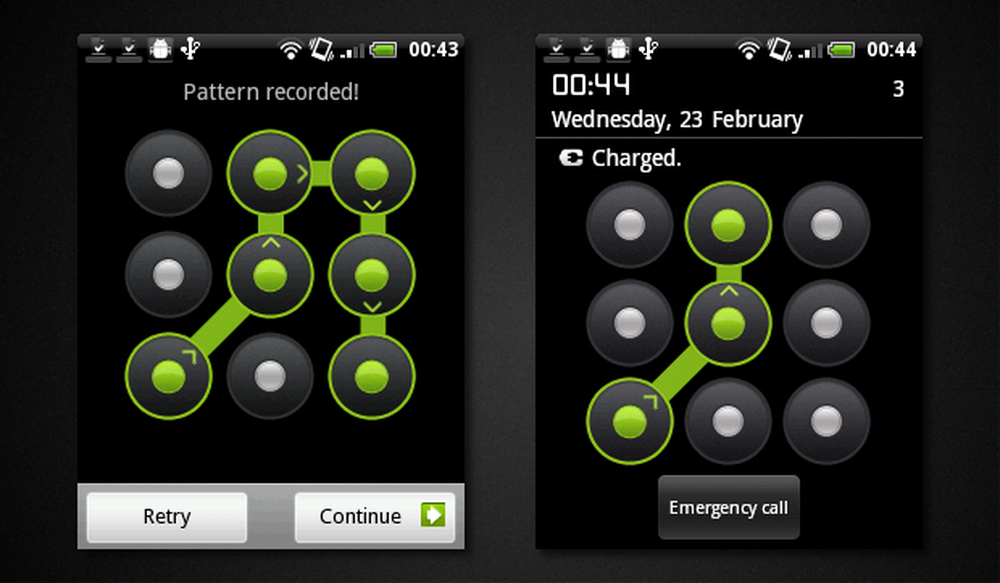

Wir speichern einige unserer sensibelsten Informationen auf mobilen Geräten. wie Smartphones und Tablets. Die Sicherheit dieser Geräte ist für mobile Betriebssystementwickler und Hardwareanbieter von höchster Priorität. Apple hat vor drei Jahren die Touch ID auf dem iPhone 5s eingeführt. Samsung und viele andere Marken haben ihre biometrischen Technologien eingeführt. Stellen Sie sicher, dass Sie diese integrierten Sicherheitsmechanismen nutzen. Jeder, der Zugriff auf Ihr Telefon hat, kann Ihre E-Mails, Kontakte und andere vertrauliche Informationen, die Sie darauf speichern, schnell anzeigen.

Online-Verhalten und Aktivität

Ihre Online-Aktivitäten haben einen erheblichen Einfluss auf Ihre Sicherheit. Das Herunterladen von Inhalten von einzelnen Websites oder sogar die Verwendung von Torrent-Clients kann Ihren Computer für bösartigen Code öffnen. Einige Torrent-Software erleichtert es Rogue-Software, auf Ihrem Gerät zu huckeln. Legitime Software wie JAVA oder WinZip installiert Add-Ons, die schwer zu entfernen sind. Lesen Sie die Anweisungen auf dem Bildschirm sorgfältig, wenn Sie diese Anwendungen installieren.

Behalten Sie Ihre Kontoauszüge regelmäßig im Auge und suchen Sie nach Anzeichen für gewöhnliche Aktivitäten, z. B. Ausgaben, die Sie nicht kennen. Wenden Sie sich in solchen Fällen umgehend an Ihre Bank.

Wenn Sie ein Verhalten der Skepsis pflegen und mit dem, was Sie teilen, vorsichtig sein und bestimmte Strategien anwenden, werden Sie weniger zu einem Ziel für Social Engineers. Datenschutz ist ein entscheidender Teil unserer Computeraktivitäten, der durch freiwillige Offenlegung verloren gehen kann. Dies ist eine Menge von Informationen, die Sie in sich aufnehmen können. Hier finden Sie eine Zusammenfassung dessen, was wir besprochen haben.

- Sicherheitsbedrohungen können von innerhalb oder außerhalb einer Organisation kommen.

- Die Entwicklung und Aufrechterhaltung eines Sicherheitsplans zum Schutz von Daten und Geräten vor Verlust ist wichtig.

- Wenn Sie Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand halten, bleiben Sie vor dem Spiel. Social Engineers und Hacker suchen ständig nach Rissen, denken Sie daran.

Hast du noch andere Vorschläge? Hinterlasse einen Kommentar in den folgenden Abschnitt und teile ihn mit uns.